Архив

Установка Lync. Ресурсный лес часть 4.

Во время проведения пилотных проектов основная задача, это показать Заказчику интересный ему функционал продукта. При этом изменения в продуктивной среде должны быть минимальны. Так как в ходе развертывания инфраструктуры Lync, есть необходимость в подготовки Службы Каталогов Active Directory, то изменения в инфраструктуру вносятся значительные, что не желательно. В этом случае полезным будет развертывание инфраструктуры Lync в ресурсном лесу AD. Сценарий развертывания Lync в ресурсном лесу официально поддерживается Microsoft.

Общая схема решения следующая:

Forest1 ресурсный лес, в котором находятся отключенные объекты пользователей с включенными атрибутами Lync(Lync enabled). Forest2 лес, в котором находятся пользователи, которые будут подключаться к Lync. Межу Forest1 и Forest2 настроены двух сторонние доверительные отношения Forest Trust.

Каким образом пользователи из Forest2 получают доступ к серверу Lync в Forest1?

Для каждого пользователя из Forest2 создаются отключенные пользователи в Forest1 с идентичным набором атрибутов, а так же значение атрибута ObjectSid пользователя из Forest2 копируется в атрибут msRTCSIP-OriginatorSID пользователя из Forest1

На странице Populating the Required Attributes for Lync Server указаны атрибуты пользователей.

Копировать значение атрибута Object SID можно с помощью следующих способов:

1. Вручную с помощью ADSIEdit.msc

2. С помощью скрипта

3. С помощью Microsoft Identity Lifecycle Manager 2007 FP1 или Microsoft Identity Integration Server 2003 SP2

Первые два способа не требуют дополнительного ПО и подходят для тестовых и пилотных сред. В продуктивной среде используют Microsoft Identity Lifecycle Manager 2007 FP1 или Microsoft Identity Integration Server 2003 SP2 это обусловлено тем, что при создании пользователя в Forest2 автоматически создается отключенный пользователь в Forest1 с необходимыми атрибутами. Документация по настройке MIIS/ILM представлена в документе Deploying Lync Server 2010 in a Multiple Forest Environment.

В случае если в ресурсном лесе уже используется Exchange можно воспользоваться утилитой SID Mapping Tool по сути это скрипт который копирует SID из атрибута msExchMasterAccountSid в msRTCSIP-OriginatorSID.

Для создания пользователей в ресурсном лесу Forest1 я использовал свой скрипт.

Зайти на контроллер в Forest1, в Powershell запустить модуль AD и сменить директорию на C:\

Get-ADUser -SearchScope Subtree -SearchBase «OU=Lync_Users, DC=xxx, DC=yyy» -Filter * -server контроллерForest2:3268 -Properties ObjectSID, Name, samAccountName, displayName, givenName, surName, telephoneNumber, Mail | Export-csv -Path c:\forest2users.csv -Delimiter «;» -NoTypeInformation

$UPN = $_.SamAccontName+»@domain.lync»

Import-csv .\forest2users.csv -Delimiter «;» | foreach-object { New-ADuser -SamAccountName $_.SamAccountName -Name $_.Name -UserPrincipalName $UPN -emailaddress $_.mail -otherAttributes @{‘msRTCSIP-OriginatorSid’=$_.ObjectSID} -path «OU=Lync_users,DC=domain,DC=lync»}

*

Get-ADUser -собирает информацию о пользователях в лесу Forest2

Import-csv — создает пользователей в лесу Forest1

Клиент Lync на компьютерах Windows XP, Vista не может подключиться к серверу FrontEnd

При подключении клиента Lync к серверу Front End появляется следующая ошибка:

После просмотра лог файла SIP на FrontEnd сервере, стало понятно, что проблема кроется в расхождении настроек NTLM у сервера и клиента:

«There is a mismatch between ntlm security settings on client and server computer»

На сервере Windows 2008 R2 по умолчанию установлены следующие настройки в локальных политиках(Local Security Policy):

На клиентах Windows XP и Vista 128 битное шифрование не требуется и данные настройки отключены.

Для решения вопроса можно установить идентичные настройки на клиенте(с помощью редактора локальных групповых политик), либо убрать требование 128 битного шифрования не сервере.

Установка Lync. Front End часть 1

Серия статей на тему развертывания типичной инфраструктуры Lync для малого бизнеса.

Установка Lync. Front End часть1

Установка Lync. Публикация Lync через TMG часть3

Установка Lync. Lync в ресурсном лесу часть4

Топология следующая:

Служба Каталогов состоит из одного леса в состав, которого входит один домен xxx.lync,

где xxx.lync — может быть любое ваше название.

Название внутренней и внешней зоны DNS совпадают.

1. Контроллер домена+сервер сертификации+DNS, FQDN dc.xxx.lync

Сетевые настройки:

IP: 172.16.30.2/24

GW: 172.16.30.1

DNS: 172.16.30.2

2. Lync Front End Standard Edition, FQDN FrontEnd-lync.xxx.lync

Сетевые настройки:

IP: 172.16.30.3/24

GW: 172.16.30.1

DNS: 172.16.30.2

3. Lync Edge, FQDN Edge-lync.xxx.lync.

Сетевые настройки

Внешний сетевой адаптер

IP1: 172.16.40.2/24

IP2: 172.16.40.3/24

IP3: 172.16.40.4/24

GW: 172.16.40.1

DNS: —

Внутренний сетевой адаптер

IP: 172.16.30.4/24

GW: —

DNS: 172.16.30.2

4. TMG сервер

Сетевые настройки:

Внешний сетевой адаптер

IP1: 192.168.0.121/24

IP2: 192.168.0.122/24

IP3: 192.168.0.123/24

IP4: 192.168.0.124/24

GW: 192.168.0.1

DNS: —

Внутренний сетевой адаптер:

IP: 172.16.30.1/24

GW: —

DNS: 172.16.30.2

Сетевой адаптер для DMZ:

IP1: 172.16.40.1/24

GW: —

DNS: —

Совсем кратко об инфраструктуре Lync:

Центральной ролью является Front End Lync, который выполняет роли аутентификации и регистрации пользователей, IM, статуса присутствия, веб-конференций, общего доступа к приложениям, распространения адресной книги. В рассматриваемой инфраструктуре роль Front End совмещена с ролями A/V и Mediation, поэтому кроме перечисленного функционала сервер frontend-lync.xxx.yyy так же обеспечивает аудио/видео конференции, Enterprose Voice и dialin конференции. Роль Edge сервера обеспечивает подключение внешних, анонимных и федеративных пользователей к Lync инфраструктуре, более подробно по ролям можно посмотреть на сайте Technet.

Общая схема архитектуры

Описание развертывания:

Перед тем как начать развертывание Lync необходимо развернуть Active Directory и сервис сертификатов. Установка и развертывание Службы Каталогов Active Directory не является центральным событием этого поста, поэтому эти шаги не описаны. Ниже описаны шаги настройки центра сертификации. Так как представленная инфраструктура применяется в пилотных развертываниях, а значит не предполагает дальнейшего масштабирования и продуктивной эксплуатации, дизайн CA максимально прост и состоит из одного ЦС Enterprise Root CA.

Выбор роли Certification Authority.

В результирующих настройках виден тип центра сертификации Enterprise Root.

После установки центра сертификации следующим шагом является настройка точек распространения отозванных сертификатов:

1. Создать папку, где будут публиковаться списки отзывов сертификатов. В список доступа разрешений для общей папки и NTFS добавить учетную запись компьютера, который будет публиковать CRL.

В разделе Certificate Authority Properties настраиваются способы публикации.

Точки распространения http и file, которые были добавлены изначально можно удалить и создать две точки распространения:

Настройка точки распространения с помощью общей папки:

\\dc\CRL$\<CAName><CRLNameSuffix><DeltaCRLAllowed>.crl

Настройка точки распространения с помощью веб-сервера:

http://crl.xxx.lync/CRL/<CAName><CRLNameSuffix><DeltaCRLAllowed>.crl

После того, как точки распространения настроены осталось настроить web-сервер, для этого необходимо:

Установить IIS с настройками по умолчанию и создать виртуальную директорию CRL.

Включить Directory Browsing для директории CRL.

Перейти в Configuration Editor, из выпадающего списка выбрать system.webServer\security\requestFiltering и установить напротив allowDoubleEscaping значение True.

Опубликовать CRL в созданную точку распространения.

Для проверки публикации можно зайти на сайт http://crl.xxx.lync/crl/

Перейдем непосредственно к развертыванию Lync, первое что предстоит выполнить это установка необходимых компонентов для Front End сервера:

PS C:\> Import-Module ServerManager

PS C:\> Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Static-Content,Web-Default-Doc,Web-Http-Errors,Web-Http-Redirect,Web-Asp-Net,Web-Net-Ext,Web-ISAPI-Ext,Web-ISAPI-Filter,Web-Http-Logging,Web-Log-Libraries,Web-Http-Tracing,Web-Windows-Auth,Web-Client-Auth,Web-Filtering,Web-Stat-Compression,Web-Mgmt-Console,Web-Scripting-Tools –Restart

Далее установить Windows Media Format Runtime:

cd c:\windows\system32\

dism.exe /online /add-package /packagepath:%windir%\servicing\Packages\Microsoft-Windows-Media-Format-Package~31bf3856ad364e35~amd64~~6.1.7601.17514.mum /ignorecheck

Далее установить очередь сообщений Message Queuing и там же вручную включить доп. компонент Directory Service Integration.

После того, как компоненты установлены и компьютер перезагружен можно начать установку Lync с инсталляции Topology Builder

Вторым шагом является подготовка Active Directory(Prepare Active Directory). Необходимо помнить, что после каждого шага подготовки есть возможность тестирования на предмет ошибок, более подробно подготовка AD и проверка описаны на сайте Technet. В продуктивной среде при подготовки AD обычно используется Powershell, что дает возможность больше контролировать процесс подготовки. На тестовом стенде я использовал графический интерфейс.

Подготовить Active Directory

После того, как среда AD подготовлена нужно будет добавить учетную запись пользователя, которая будет администрировать Lync в группы CsAdministrator и RTCUniversalServerAdmins.

Перед тем как создавать и публиковать топологию нужно создать Central Management Store, этот шаг называется Prepare first Standard Edition server

В процессе настройки топологии нужно будет указать заранее созданную общую папку:

На FrontEnd создать «LyncShare» общую папку и предоставить к ней доступ следующим группам: Everyone -Read, CSAdministrators — Full Control.

Создание топологии начинается с запуска Topology Builder и выбора новой конфигурации топологии:

В процессе настройки необходимо:

-определить SIP домен(Дополнительных SIP доменов не создается):

-определить центральный сайт:

-определить дополнительные параметры для сайта(город, страна)

-определить новый пул Front End серверов:

-выбрать тип пула Front End серверов. В случае если пул состоит из одного сервера Standard Edition указать FQDN сервера.

-включить компоненты(компоненты, которые не определены на этом этапе можно добавить в любой момент)

-определить какие роли будут совмещаться:

-определить дополнительные роли

-для Standard Edition Lync используется сервер БД SQL Express, который уже был установлен на этапах подготовки Lync.

-определить общую папку для Lync, созданную заранее.

-определить Web Services URL:

-определить IP адрес, протокол и порт для PSTN Gateway(в случае если шлюз или IP PBX не развернуты, можно пропустить):

-добавить в топологию Edge сервер

-определить пул серверов Edge:

-определить пул серверов Edge:

-определить расположение сервера Edge. Настройка «The external IP address of this Edge pool translated by NAT» — определяет что внешние IP-адреса определены на устройстве NAT (в нашем случае это TMG сервер) и транслируются на внешний сетевой адаптер Edge.

В текущей конфигурации трансляция NAT следующая:

acceess 192.168.0.121->172.16.40.2

webconf 192.168.0.122->172.16.40.3

AV 192.168.0.123->172.16.40.4

Для сервисов необходимо определить FQDN по которым внешние пользователи будут обращаться к Lync из сети Интернет:

-определить внутренний IP для Edge сервера. Под внутренним IP следует понимать IP-адрес сетевого адаптера Edge, который будет подключен к внутренней инфраструктуре:

-определить IP-адреса на внешнем сетевом адаптере сервера Edge для сервисов: SIP, веб-конференций и аудио/видео. В данном случае под «внешними IP» понимаются IP адреса Edge сервера.

-определить внешний IP адрес, заведенный на TMG для AV сервера:

-определить с каким пулом FrontEnd серверов будет работать Edge сервер

-настройка топологии на это шаге практически завершена:

-после того, как начальная топология определена, нужно настроить admin URL и определить сервер Central Management Server:

-после того как все настройки определены, можно опубликовать топологию:

Для URL meet, dialin, admin создать записи в DNS.

meet.xxx.lync CNAME frontend-lync.xxx.lync

dialin.xxx.lync CNAME frontend-lync.xxx.lync

admin.xxx.lync CNAME frontend-lync.xxx.lync

После определения и публикации топологии можно установить файлы Lync:

В процессе установки Lync нужно определить следующие параметры:

Локальное хранилище для синхронизации конфигураций с Central Management Store

Определить источник данных, в нашем случае для Front End это Central Management Store:

С помощью создания топологии и установки локального хранилища на сервер, мы определили все настройки сервера и сейчас осталось только установить файлы Lync.

Сервер установлен осталось запросить сертификаты и запустить сервисы Lync. Запрос сертификатов у Enterprise CA (RootECA) лучше всего выполнить с помощью помощника, таким образом исключив возможные ошибки в сертификатах.

В процессе запроса сертификатов необходимо указать центр сертификатов, которому отправляется запрос на выдачу сертификатов:

Указать имя сертификата:

Помощник сам предложит имена в сертификате, о чем я писал выше.

После создания сертификата его нужно назначить:

Финальным шагом настройки Front End сервера является запуск сервисов.

Для того, чтобы клиенты во внутренней сети могли подключаться к службе Registrar(Front End) автоматически, необходимо добавить в DNS зону xxx.lync запись SRV.

Для проверки подключения клиентов к серверу необходимо создать пользователя Lync, подключиться с помощью клиента и протестировать все основные сценарии связи.

Установка Lync. Публикация Lync через TMG часть 3

После того, как роль Edge развернута необходимо обеспечить защищенную публикацию сервисов Lync. Приложив минимальные усилия, это можно сделать присвоив внешние IP-адреса «внешнему» сетевому адаптеру, но в большинстве случаев сервер Edge размещают за устройством NAT. Кроме устройства NAT для публикации Web Services необходимо наличие обратного прокси HTTP, роль которого прекрасно выполняет ISA/TMG. Официально Microsoft не поддерживает TMG в роли устройства NAT, так как TMG не поддерживает static NAT. В реальности возможно какой то функционал не работает, но лично мной были протестированы сценарии Lync To Lync через Edge: аудио/видео Peer to peer, конференция, общий доступ до рабочего стола и приложений, осталось протестировать федерацию. Лично мое мнение — для пилотов или «попробовать» можно использовать TMG. Если Lync разворачивается в продуктивной среде и есть вероятность, что для решения проблем будет привлекаться Microsoft support, то использовать TMG можно только как публикатор Web Services URL. Какие протоколы необходимо разрешить на брандмауэре можно посмотреть тут, конфигурация моего тестового стенда будет отличаться, только тем, что второго брандмауэра (internal firewall) нет. Итак, на схеме отображен сервер TMG, который для наглядности логически разделен на Firewall и Reverse Proxy.

Настройки сервера Edge и схему подключения можно посмотреть в двух предыдущих частях, совсем кратко напомню, что сервер Edge своим «внешним» сетевым адаптером подключается к сети DMZ, а «внутренним» сетевым адаптером подключается к внутренней сети.

Настройки сервера Edge и схему подключения можно посмотреть в двух предыдущих частях, совсем кратко напомню, что сервер Edge своим «внешним» сетевым адаптером подключается к сети DMZ, а «внутренним» сетевым адаптером подключается к внутренней сети.

Конфигурация сервера TMG следующая:

Три сетевых адаптера:

- Внешний сетевой адаптер(External)

IP1: 192.168.0.121/24

IP2: 192.168.0.122/24

IP3: 192.168.0.123/24

IP4: 192.168.0.120/24

GW: 192.168.0.1

DNS: —

- Внутренний сетевой адаптер(Internal):

IP: 172.16.30.1/24

GW: —

DNS: 172.16.30.2

- Сетевой адаптер для DMZ(DMZ):

IP1: 172.16.40.1/24

GW: —

DNS: —

Разрешение имен внутренней зоны происходит с помощью DNS 172.16.30.2. Разрешение внешней зоны xxx.lync обеспечивается с помощью файла HOSTS, куда добавлены следующие FQDN: sip.xxx.yyy, access.xxx.yyy, webconf.xxx.yyy, av.xxx.yyy, meet.xxx.yyy, dialin.xxx.yyy, fe.xxx.yyy

На базе трех сетевых адаптеров созданы три сети: Internal, External, DMZ. Между сетями настроены следующие отношения:

Internal, DMZ<—>External — NAT

DMZ<—>Internal — Routing

Прежде всего создадим объекты Computers:

Lync Edge Internal 172.16.30.4

Lync Edge Access 172.16.40.2

Lync Edge Webconf 172.16.40.3

Lync Edge A/V 172.16.40.4

Lync FrontEnd 172.16.30.3

После этого можно настроить правила трансляции NAT в соответствии со следующей схемой:

Access Edge 192.168.0.121->172.16.40.2

Webconf Edge 192.168.0.122->172.16.40.3

AudioVideo Edge 192.168.0.123 ->172.16.40.4

Для этого необходимо перейти в раздел Networking->Netwrok Rules и создать следующее правило NAT для Lync Access Edge

Идентичным образом создаются еще два правила для Webconf и AV. В результате должна получиться следующая картина в разделе сетевых правил:

Идентичным образом создаются еще два правила для Webconf и AV. В результате должна получиться следующая картина в разделе сетевых правил:  Перед тем как, публиковать Web Services URL, необходимо поместить сертификат ЦС RootECA в Local Computer-> Trusted Root Certification Authorities, а так же импортировать сертификат в Local Computer->Personal со следующими именами: P.S. Предполагается, что имена в сертификате будут созданы во внешней зоне DNS. СN=FE.xxx.yyy SAN=FE.xxx.yyy SAN=dialin.xxx.yyy SAN=meet.xxx.yyy

Перед тем как, публиковать Web Services URL, необходимо поместить сертификат ЦС RootECA в Local Computer-> Trusted Root Certification Authorities, а так же импортировать сертификат в Local Computer->Personal со следующими именами: P.S. Предполагается, что имена в сертификате будут созданы во внешней зоне DNS. СN=FE.xxx.yyy SAN=FE.xxx.yyy SAN=dialin.xxx.yyy SAN=meet.xxx.yyy

Перейдем к созданию правила. Первым шагом создадим Web listener:

После создания, необходимо изменить свойства прослушивателя, включив HTTP в разделе Connections:

Создание правила публикации Web Services URL:

После того, как сервисы Web опубликованы, перейдем к настройкам NAT.Настройка осуществляется с помощью правил публикации и правил доступа. Для входящего трафика создаются правила публикации, дли исходящего трафика создаются правила доступа.

Начнем настройку правил для Access Edge:

Первое правило публикации для входящего трафика SIP/ TLS 443 порт

Правило публикации для входящего трафика Access Edge 5061 SIP/MTLS

Исходящее правило доступа Access Edge 5061 SIP/MTLS

Исходящее правило доступа Access Edge 80 HTTP делается аналогично предыдущему правилу(Access Edge SIP/MTLS 5061 OUT )

Для Web Сonference Edge сервера необходимо создать только одно водящее правило публикации Web Conf Edge PSOM/TLS 443:

Публикация для A/V Edge

Входящее правило публикации для AudioVideo Edge RTP/UDP 50000-59999

Так как по умолчанию такого протокола не определено, необходимо его определить вручную.

Входящее правило публикации для AudioVideo Edge RTP/TCP 50000-59999 создается аналогично предыдущему, разница только в том, что протокол TCP:

Входящее правило публикации AudioVideo Edge STUN/UDP 3478

Входящее правило публикации AudioVideo Edge STUN/TCP 443

Исходящее правило доступа для RTP TCP/UDP 50000-59999

Так как направление изменилось, нужно создать еще два протокола TCP/UDP, изменив направление.

Финальный вид настроек следующий:

P.S. Шаг публикации CRL пропущен, но правило публикации Web создано(№3).

P.S.S. В случае, если тестирование проходит с помощью разрешений имен на базе Hosts не забудьте добавить следующие записи:

192.168.0.120 meet.xxx.lync

192.168.0.120 fe.xxx.lync

192.168.0.120 dialin.xxx.lync

192.168.0.120 crl.xxx.lync

192.168.0.121 access.xxx.lync

192.168.0.122 webconf.xxx.lync

192.168.0.123 av.xxx.lync

Установка Lync. Edge часть 2

После, того как Lync Front End сервер был установлен пришло время разворачивать Edge.

Инсталляция Edge сервера практически ничем не отличается от инсталляции других ролей, изначально необходимо определить эту роль в топологии, настроить локальное хранилище, где будет храниться топология и синхронизировать информацию с Central Management Store. Разница состоит в том, что Lync Edge не входит в домен AD и по этому топологию в процессе инсталляции роли нужно будет копировать вручную. Еще одна особенность заключается в том, что Edge сервер подключен к инфраструктуре с помощью двух сетевых адаптеров. Один сетевой адаптер «внутренний» подключен к внутренней сети, второй сетевой адаптер «внешний» подключен к сети DMZ или напрямую к сети Интернет.

Настройку Edge сервера начнем с настройки «внешнего» сетевого адаптера. На данный сетевой адаптер будет натироваться трафик с внешнего сетевого адаптера TMG.

Прежде всего в свойствах адаптера можно отключить следующие опции:

-Client for Microsoft Networks

—File and Printer Sharing for Microsoft Networks

—Register this connection’s addresses in DNS

Сетевые настройки следующие:

IP1: 172.16.40.2/24

IP2: 172.16.40.3/24

IP3: 172.16.40.4/24

GW: 172.16.40.1

DNS: —

«внутренний» сетевой адаптер напрямую подключен во внутреннюю сеть.

Сетевые настройки следующие:

IP: 172.16.30.4/24

GW: —

DNS: 172.16.30.2

Так как маршрут по умолчанию настроен на «внешнем» сетевом адаптере для того, чтобы трафик маршрутизировался во внутреннюю сеть или сети, необходимо добавить статически маршруты ко всем подсетям, где размещены серверы и клиенты Lync.

Route add -p 172.16.30.0 mask 255.255.255.0 172.16.30.1

Разрешение имен серверов осуществляется через внутренний сервер DNS 172.16.30.2.

После настройки сетевых адаптеров необходимо указать в Primary DNS Suffix FQDN сервера Edge: edge-lync.xxx.lync и добавить в зону DNS xxx.lync запись типа A edge-lync.xxx.lync.

Сервер Edge был добавлен в топологию при настройке Fron End в первой части

Для того, чтобы скопировать топологию на Edge сервер, ее изначально экспортируют в архив ZIP с помощью Lync Power Shell и копируют файл на сервер Edge, он будет нужен на этапе инсталляции.

Export-csconfiguration –filename c:\topology_export.zip

Осталась непосредственно инсталляция роли Edge.

Как и для роли Front End необходимо выполнить инсталляцию NET. Framework 3.5.1

После этого можно запускать помощник развертывания Lync 2010 и переходить в раздел Install or Update Lync Server System

Первое, что нужно сделать как обычно — установить Local Configuration Store:

В процессе инсталляции, указать экспортированный файл topology_export.zip

Далее осталось установить файлы Lync

В процессе установки компонентов Lync у меня возникло предупреждение: WARNING! Host not found in topology. По этому поводу у Microsoft существует KB: http://support.microsoft.com/kb/2500649 и после исправления FQDN в Primary DNS Suffix проблема была решена.

Перед тем, как начать настройку сертификатов нужно, импортировать сертификат центра сертификации RootECA в локальное хранилище компьютера Local Computer-> Trusted Root Certification Authorities.

Процесс запроса сертификатов начинается с запуска помощника

Запрос сертификата для внутреннего интерфейса Edge сервера. Сертификат можно запрашивать Online указав центр сертификации dc\RootECA и учетные данные администратора.

Далее сертификат назначается.

Запрос сертификата для внешнего интерфейса Edge выглядит идентично. В ходе запроса можно будет добавить еще одно имя sip.xxx.lync, которое будет использоваться клиентами Lync для автоматического входа без использования SRV и Phone Lync.

После настройки сертификатов и запуска служб необходимо убедиться, что репликация между CMS и Edge сервером работает.

P.S. Репликация между CMS и Edge серверов происходит с помощью HTTPS 4443, у других серверов Lync по SMB.

Для проверки можно выполнить следующие шаги:

1. Запустить на Front End сервере: invoke-CsManagementStoreReplication edge-lync.xxx.lync

2. Запустить Get-CsManagementStoreReplicationStatus

Результат должен быть похож на скриншот ниже

После того, как инсталляция сервера Lync Edge завершена, необходимо разрешить удаленным пользователям подключаться к Lync. Для этого в Lync Control Panel->External User Acceess проверьте две настройки.

Checklist создание кластера Hyper-V на базе Windows 2008 R2

Буквально сегодня писал checklist коллегам по созданию кластера hyper-v на базе Windows 2008 R2. Решил поделиться, может кому то понадобиться или будут замечания по пунктам.

Приоритет маршрутов между PSTN Gateways

В случае если в один маршрут(Route) добавить несколько PSTN Gateway для звонков будет использоваться алгоритм round-robin, каким же образом можно выбрать приоритетный маршрутизатор?

Для решения вопроса необходимо создать два правила маршрутов с разными PSTN Gateway, определить основной и дополнительный маршруты.

Далее создать два PSTN usage, определить из них основной и дополнительный и добавить маршруты. Основной маршрут должен быть наверху в списке.

В результате всегда будет использоваться Route To CUCM Primary и если маршрут будет не доступен Lync направит трафик по маршруту Route To CUCM Secondary.

HAPPY END

Очередность выбора PSTN Usage: http://ucken.blogspot.com/2011/01/enterprise-voice-best-practices-in-lync_21.html

Бесплатная IP PBX SNOM

Для тех, кому нужно протестировать работу Direct SIP Lync, посмотреть как проходят звонки и т.д. на сайте компании SNOM можно найти бесплатную версию IP PBX. В качестве клиента можно взять 3CX Phone.

Топология решения идентична той, что описана в статье Direct SIP from Lync To CUCM, за исключением того, что вместо CUCM используется SNOM.

Для настройки SNOM требуется выполнить следующие действия:

1. Установить OC Windows(я использовал Windows 2008 R2 Std на виртуальной платформе hyper-V)

2. Добавить компьютер к домену (в моем случае domain.local )

3. Установить пакет snomone.MSI и перезагрузить компьютер.

4. После перезагрузки зайти в консоль администрирования IP PBX http://localhost, по умолчанию логин: admin, пароль не установлен.

5. Перейти в настройки Admin

6. Установить Use the evolution copy og the product. You will be able to register up to ten extensions with this version( раздел Setting->License). Этот шаг необходим, иначе IP PBX не будет отвечать на запросы.

7. Добавить пароль для администратора (раздел Settings->General)

8. Проверить настройки портов(раздел Setting->Ports)

8. Проверить настройки портов(раздел Setting->Ports)

SIP TCP Ports — порт на котором IP PBX ожидает подключений SIP.

9. В разделе Domain Administration добавить домен и Time Zone

10. Создать абонента(раздел Accounts)

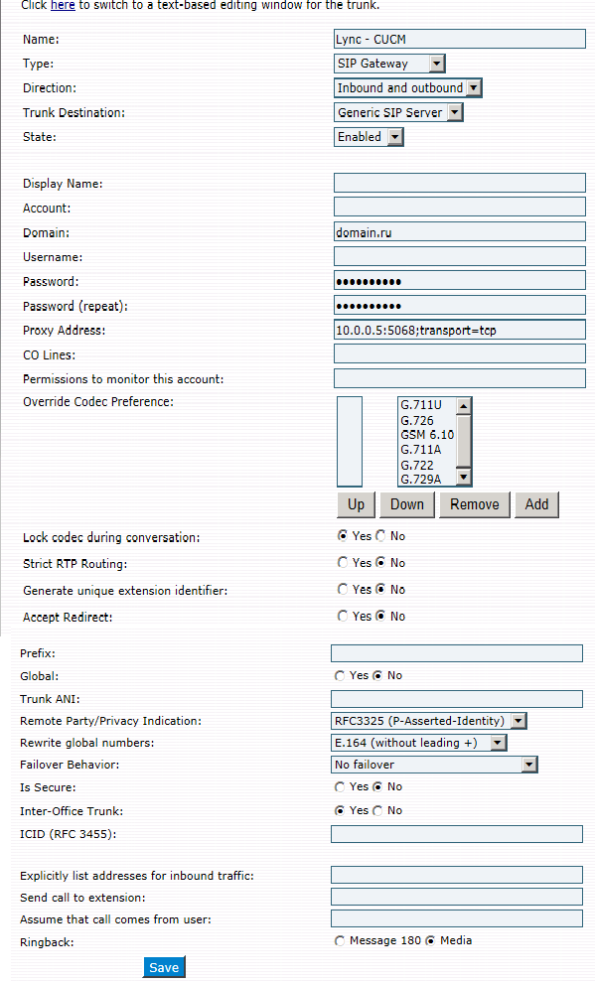

11. Настроить транк(раздел Trunks). 10.0.0.5:5068 IP адрес Mediation пула и порт на котором сервер Mediation сервер ожидает входящие запросы SIP.

11. Настроить Dial Plan(раздел Dial Plans). Так как мне нужно было определить только двух абонентов(Lync и SNOM) я определил их не используя регулярных выражений и т.д.

После того как IP PBX настроен, необходимо настроить IP Phone.

1. Установить 3CX Phone на клиентский компьютер.

2. Запустить 3CX Phone и в разделе Accounts настроить учетную запись, созданную в SNOM.

Проверяем звонок с Lync на IP Phone. Звоним с клиента Lync (66501) на 3CXPhone (66301).

После установки IE до версии 9, не работает Microsoft Forefront Thread Management Gateway management tools

После того как на сервере TMG 2010 установлен или обновлен Internet Explorer v.9 при попытке запуска Microsoft Forefront Thread Management Gateway management tools появляется следующее предупреждение:

После нажатия Yes появляется следующая ошибка:

Для решения проблемы необходимо:

Открыть «C:\Program Files\Microsoft Forefront Threat Management Gateway\UI_HTMLs\TabsHandler\TabsHandler.htc»

Найти 3 строки, содержащие «paddingTop», и закомментировать каждую, добавив «//» в начало строки (354, 360, 367 строки).

Пример:

Изменение строки:

m_aPages [niPage].m_tdMain.style.paddingTop = ((m_nBoostUp < 0) ? -m_nBoostUp : 0) ;

На:

// m_aPages [niPage].m_tdMain.style.paddingTop = ((m_nBoostUp < 0) ? -m_nBoostUp : 0) ;

Сохранить файл и повторно открыть TMG management console.

HAPPY END

Direct SIP from Lync To CUCM

Топология Microsoft Lync Server 2010 и CUCM состоит из сервера роли Front End fe01.domain.local (10.0.0.4), сервера роли Mediation me01.domain.local (10.0.0.5) и IP PBX CUCM (10.0.0.20).

Пользователям Lync присвоены следующие номера:

66[5,6]xxx

Пользователям CUCM присвоены номера:

66[^5,6]xx (знак ^ означает исключение)

При создании транка, предъявляются общие требования к IP PBX

1. SIP over TCP

2. Audio Codec G.711(видео кодеки mediation сервер не поддерживает)

3. RFC2833 for dual-tone multifrequency (DTMF)

Перейдем к настройкам на стороне Lync:

1. Необходимо определить IP и порт CUCM, т.е. на какой IP и порт будет отправлять наш Mediation SIP трафик.

Для этого нужно открыть Topology Builder и в разделе PSTN gateways создать новый PSTN Gateway 10.0.0.20 TCP 5060.

2. В свойствах Mediation пула PoolME.domain.local прикрепить PSTN gateway к серверу mediation.

P.S. TCP 5068 это порт на который принимается SIP трафик сервером Mediation.

3. Настроить Dial Plan для нормализации номеров.

4. Настроить маршрутизацию таким образом, чтобы звонки на номера пользователей CUCM маршрутизировались на созданный в п.1 PST Gateway.

4.1. Создать Voice policy

4.2 Создать PSTN Usage и добавить маршрут для перенаправления звонков в IP PBX CUCM

4.3 Создать маршрут и добавить в PSTN Usage

Необходимо добавить регулярное выражение для нормализованных номеров отвечающих критериям. В моем случае это должны быть пятизначные номера, которые начинаются на «66» и вторая цифра номера не должна быть 5 или 6, так как это номера Lync.

Так же в правиле указать PSTN Gateway куда нужно маршрутизировать номера — 10.0.0.20.

4.4. Добавить PSTN Usage в Voice Policy и выполнить проверку номеров

5. После того, как маршрут для номера создан, нужно выполнить преобразование номера в понятный для IP PBX CISCO.

Для рассматриваемого случая, нужно отрезать у исходящих номеров первый символ, это «+». Конфигурация преобразования номеров выполняется в разделе Trunk Configuration.

Настройка Enryption support level: Optional — SRTP используется, если CUCM использует шифрование.

Enable media bypass и Enable refer support отключить.

6. Настройка шифрования протокола RTP в Media Configuration

Set-CsMediaConfiguration –identity Global -EncryptionLevel SupportEncryption

7. Настройка параметров транка

Set-CsTrunkConfiguration –identity <Trunk name> –RTCPActiveCalls $false –RTCPCallsonHold $false

Set-CsTrunkConfiguration –identity <Trunk name> –EnableSessionTimer $true

Если хочется проверить звонки Lync<—>IP Phone, а под рукой нет клиента Lync, можно воспользоваться командлетом:

$cred1 = Get-Credential “DOMAIN\User01″

Test-CsPstnOutboundCall -TargetFqdn fe01.domain.local -TargetPstnPhoneNumber “66300″ –UserSipAddress “sip:user1@domain.ru” -UserCredential $cred1

Результат должен быть примерно такой:

TargetFqdn : fe01.domain.local

Result : Success

Latency : 00:00:00.4362018

Error :

Diagnosis :

HAPPY END